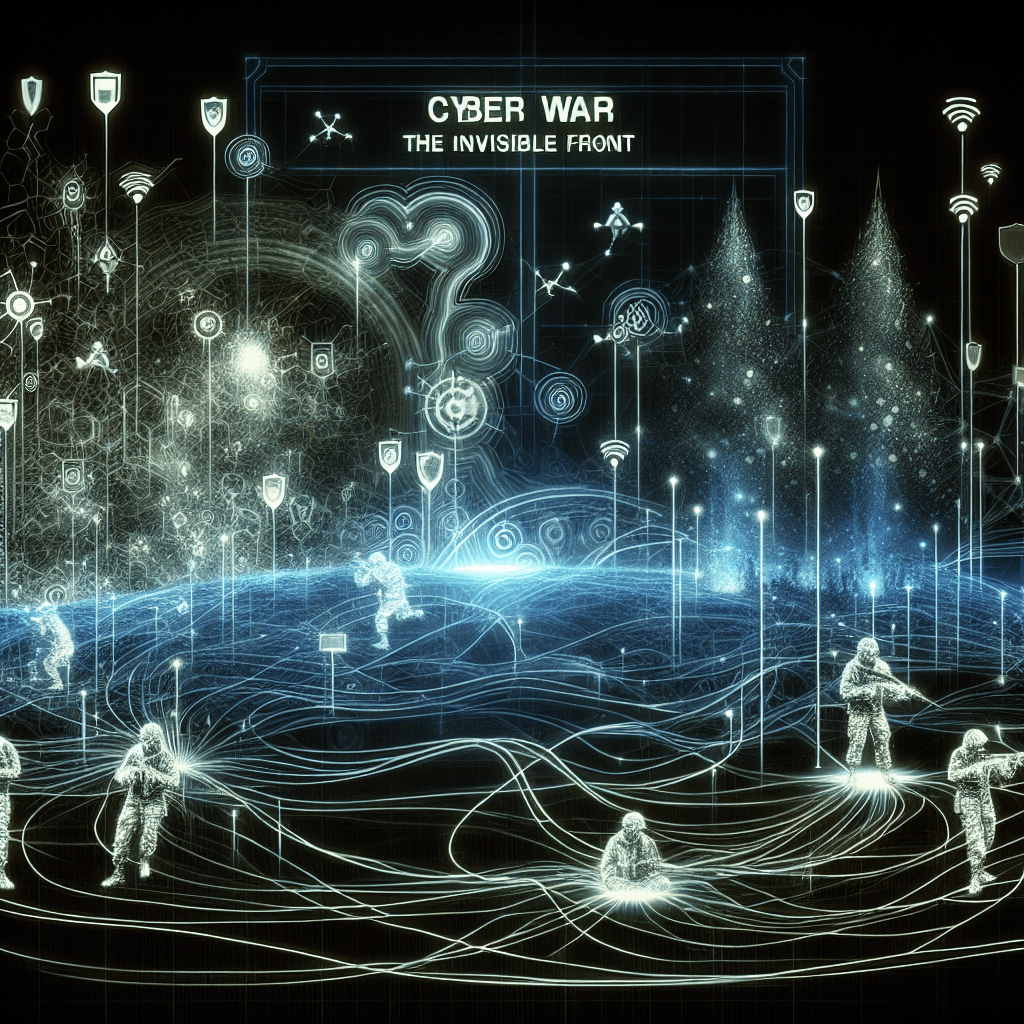

Herzlich willkommen, du betrittst eine Zone, die zwar unsichtbar ist, aber dennoch erhebliche Auswirkungen auf dein tägliches Leben hat: den Cyberkrieg. Dies ist eine Welt, in der nationale Grenzen verschwimmen, in der Hacker virtuell die Kontrolle über kritische Infrastrukturen übernehmen können und Milliardenschäden in der Wirtschaft verursachen. Im Kontext der Politik ist es daher entscheidend, dass wir dieses Konzept verstehen und Maßnahmen ergreifen, um uns darauf vorzubereiten und davon zu erholen.

In dieser umfassenden Übersicht „Cyberkrieg: Die unsichtbare Front“ nehmen wir dich mit auf eine faszinierende Reise durch die Welt der Cyberangriffe und -verteidigung. Wiir werden uns mit den Hauptakteuren in diesem ‚unendlichen Krieg‘, den wichtigsten Cyberkriegsfällen und den erstaunlichen Technologien befassen, die zur Abwehr von Cyberangriffen verwendet werden. Außerdem werden wir die rechtlichen und ethischen Fragen beleuchten, die sich aus dieser neuartigen Form der Kriegsführung ergeben und einen Ausblick auf zukünftige Herausforderungen in der Cybersicherheitspolitik geben.

Ob du nun Neuling oder Experte auf diesem Gebiet bist, wir hoffen, dass diese Informationen dazu beitragen, das Bewusstsein für die Auswirkungen und die Bedeutung des Cyberkrieges zu steigern.

1 Definition und Arten von Cyber-Kriegsführung

Cyberkrieg, du fragst dich vielleicht, was ist das genau? Im groben Sinne bezeichnet der Begriff „Cyberkrieg“ den Einsatz von digitalen Angriffen von Nationen oder organisierten Gruppen mit dem Ziel, anderen Nationen Schaden zuzufügen. Die Angriffe können gegen Netzwerke, Computersysteme und andere Informationsinfrastrukturen gerichtet sein.

Die Arten der Cyberkriegsführung können nach ihrer Wirkungsweise unterteilt werden: Sabotage, Spionage und Propaganda.

Sabotage: In diesem Fall zielen die Angreifer darauf ab, IT-Systeme, Netzwerke oder andere digitale Infrastrukturen zu zerstören oder funktionsunfähig zu machen. Dazu kann beispielsweise der Einsatz von Schadsoftware (Malware) gehören, welche die Systeme außer Betrieb setzen, oder DDoS-Angriffe, die einen Dienst indem sie ihn mit Anfragen überschwemmen, lahmlegen.

Spionage: Hier geht es darum, geheime oder vertrauliche Informationen auszuspähen. Die Angreifer nutzen diverse Techniken, um in Systeme einzudringen und Informationen zu stehlen, was nationale Sicherheit und Wirtschaft beträchtlich beeinträchtigen kann.

Propaganda: Im digitalen Zeitalter hat Propaganda eine neue Dimension erreicht. Cyberkrieger nutzen das Internet und Social Media, um Desinformation zu verbreiten und die öffentliche Meinung zu beeinflussen – oft mit dem Ziel, politische Prozesse und Wahlen zu manipulieren.

Es ist wichtig zu verstehen, dass der Cyberkrieg eine unsichtbare Front in der modernen Kriegsführung ist. Die Bedrohungen sind nicht immer leicht zu erkennen und die Angreifer oft schwer zu identifizieren.

2 Wichtige Akteure in globalem Cyberkrieg

In der zunehmend digitalisierten Welt ist Cyberkrieg zu einer echten und drohenden Gefahr geworden. Unserer Lebensweise und all den Technologien, die viele Aspekte unserer Existenz erleichtern, haben uns gleichzeitig anfällig für eine neue Art von Kriegsführung gemacht. Im virtuellen Schlachtfeld sind es nicht nur Nationen, die als wichtige Akteure auftreten.

Es gibt verschiedene Kategorien von Akteuren, die sich am globalen Cyberkrieg beteiligen. Darunter fallen Staaten, kriminelle Organisationen, Terroristengruppen und sogar Einzelpersonen.

- Staaten: Nationen wie China, Russland, die USA, Nordkorea und der Iran gehören zu den meist diskutierten und offensichtlichsten Akteuren im Cyberkrieg. Sie verfügen über hochqualifizierte Hacker, die nicht nur ihre eigenen Informationssysteme schützen, sondern auch in andere Systeme eindringen können.

- Kriminelle Organisationen: Sie verwenden Cyberangriffe häufig zu illegalen Zwecken, wie Diebstahl, Betrug oder zur Verbreitung von Malware. Dabei wird oft Lösegeld gefordert, um die durch den Angriff gesperrten Systeme wieder freizuschalten.

- Terroristengruppen: Terroristische Organisationen sind auch im Cyberspace aktiv. Sie nutzen das Internet, um Propaganda zu verbreiten, Terrorakte zu koordinieren oder Cyberangriffe auszuführen, die physischen Schaden verursachen können.

- Einzelpersonen: Diese so genannten „Lone Wolves“ können genauso verheerend sein wie organisierte Gruppen oder Staaten. Hochqualifizierte Einzeltäter können auf belanglose Daten zugreifen, vertrauliche Informationen stehlen oder sogar kritische Infrastrukturen zerstören.

Diese Akteure haben unterschiedliche Ziele und Fähigkeiten, was das Ausmaß und die Art der Cyberangriffe beeinflusst, die sie ausführen. Ein tiefgreifendes Verständnis dieser Akteure ist entscheidend, um geeignete Gegenmaßnahmen ergreifen zu können.

Anfälligkeit kritischer Infrastrukturen durch Cyberangriffe

Wenn du daran denkst, welche Einrichtungen und Systeme als „kritische Infrastrukturen“ gelten, wirst du schnell feststellen, dass sie unsere gesamte moderne Lebensweise untermauern. Dazu gehören Energieversorgung, Gesundheitsdienste, Verkehrssysteme, Finanzdienstleistungen, Notdienste und vieles mehr. Sie sind lebenswichtig und Störungen können katastrophale Auswirkungen haben.

Aber hier kommt das Problem: Während diese Infrastrukturen auf komplexen, durchdachten Plänen basieren, sind sie oft noch im digitalen Zeitalter verankert. Viele dieser Systeme wurden in einer Zeit entworfen, in der die Hauptgefahren physischer Natur waren. Aber in einer Welt, in der wir zunehmend vernetzt sind, sind diese Systeme immer anfälliger für Cyberangriffe.

Cyberkriminelle und Staatsakteure haben erkannt, dass sie diese Systeme durch gezielte Angriffe destabilisieren können. Und weil sie so wesentlich für unser tägliches Leben sind, können Cyberangriffe auf kritische Infrastrukturen großflächige Störungen verursachen und sogar Leben gefährden.

Neben der Beeinträchtigung von Dienstleistungen und der potenziellen Gefahr für das menschliche Leben können Angriffe auf kritische Infrastrukturen auch erhebliche wirtschaftliche Schäden verursachen. Unternehmen können ernsthafte finanzielle Verluste erleiden und die Wiederherstellung beschädigter Systeme erfordert oft erhebliche Investitionen.

Es ist also von größter Bedeutung, diese lebenswichtigen Systeme robust gegen Cyberangriffe zu machen. Dies erfordert sowohl technologische Lösungen als auch eine zunehmende Risikobewertung und Planung auf Regierungs- und Unternehmensebene.

4 Wirtschaftliche Kosten und Folgen des Cyberkrieges

Viele Menschen nehmen Cyberkriege als weit entfernte und abstrakte Phänomene wahr. Was du jedoch wissen solltest, ist, dass sie sehr real sind und ernsthafte wirtschaftliche Auswirkungen haben können. Der Verlust von sensiblen Unternehmensinformationen durch Cyberangriffe kann eine Firma Millionen oder sogar Milliarden kosten.

Zudem können Cyberkriege auch die Systeme von Unternehmen lahmlegen und sie daran hindern, Geschäfte zu tätigen. Wirtschaftssektoren wie Banken, Telekommunikation, Transport und Energie sind besonders anfällig. Beispiel dafür ist der NotPetya-Angriff im Jahr 2017, der die weltweiten Operationen von Firmen wie Maersk, Merck und FedEx störte und dabei geschätzte Schäden von über 10 Milliarden US-Dollar verursachte.

Aber nicht nur Unternehmen sind betroffen. Cyberkriege können auch die nationalen Ökonomien destabilisieren. Ein Bericht des Center for Strategic and International Studies schätzt die jährlichen Kosten für die Weltwirtschaft durch Cyberkriminalität auf etwa 600 Milliarden US-Dollar, das sind 0,8% des globalen BIPs.

Es ist daher wichtig, die ernsthaften finanziellen Folgen von Cyberkriegen zu erkennen und Maßnahmen zur Verbesserung der Cybersicherheit zu ergreifen.

5 Anwendungsbeispiele: Historische Cyberkriegsfälle

Du magst überrascht sein zu hören, dass Cyberkriege nicht bloß Fiktion sind, sondern in unserer heutigen digitalisierten Welt höchst reale Phänomene darstellen. In diesem Abschnitt schauen wir uns einige bemerkenswerte historische Fälle von Cyberkriegsführung an, die die Auswirkungen und das Potential dieser neuen Form von Konflikt verdeutlichen.

Beginnen wir mit dem berüchtigtsten Cyberangriff in der Geschichte: Stuxnet. Dieser hochentwickelte Computerwurm wurde um 2010 entdeckt und ist berühmt dafür, das iranische Atomprogramm erheblich gestört zu haben. Stuxnet war speziell darauf ausgelegt, Industriesteuerungssysteme zu infizieren und zu manipulieren. Es wird allgemein angenommen, dass der Wurm das Produkt einer Zusammenarbeit zwischen den USA und Israel ist, obwohl keine offizielle Bestätigung dafür vorliegt.

Ein zweiter bemerkenswerter Fall ist der Angriff auf Sony Pictures im Jahr 2014. Ein Hackerkollektiv, das sich selbst „Guardians of Peace“ nennt, stahl und veröffentlichte vertrauliche Informationen von Sony, was sowohl finanziellen Schaden als auch einen erheblichen Verlust an Firmenreputation zur Folge hatte. Der Angriff wurde mit Nordkorea in Verbindung gebracht und führte zu gespannten Beziehungen zwischen den USA und Nordkorea.

Zuletzt sollten wir den Cyberangriff auf die ukrainische Stromversorgung im Jahr 2015 nicht vergessen. Dieser Angriff bewirkte einen weit verbreiteten und längeren Stromausfall und demonstrierte das erhebliche Risiko, das Cyberangriffe für kritische Infrastrukturen darstellen. Verantwortlich gemacht wurden russische Hackergruppen, was die geopolitischen Spannungen in der Region weiter verschärfte.

Diese Beispiele verdeutlichen die potenzielle Zerstörungskraft von Cyberkriegen und die Notwendigkeit, geeignete Abwehrmaßnahmen zu entwickeln und umzusetzen, um unsere digitale Infrastruktur zu schützen.

6 Technologie und Gegenmaßnahmen in der Cyberabwehr

Wir leben in einem digitalisierten Zeitalter und Cyberkriege sind für viele Länder auf der ganzen Welt eine wachsende Bedrohung geworden. Deshalb ist es unglaublich wichtig, die notwendigen Technologien und Gegenmaßnahmen zur Cyberabwehr zu kennen und umzusetzen.

Wenn du über die Technologien sprichst, die in der Cyberabwehr eingesetzt werden, stößt du auf eine Vielzahl von Systemen und Softwareanwendungen. Beispiele hierfür sind Firewalls, Intrusion-Detection-Systeme (IDS) und Intrusion-Prevention-Systeme (IPS). Firewalls können den Zugriff auf Netzwerke und Systeme einschränken und IDS und IPS können das System überwachen und bei möglichen Angriffen warnen oder Handlungen durchführen, um den Angriff zu blockieren.

Eine andere effektive Technologie in der Cyberabwehr ist die Verwendung von ‚Honeypots‘. Honeypots sind absichtlich verwundbare Systeme oder Netzwerke, die als Köder für Cyberangreifer dienen. Wenn ein Angreifer versucht, in einen Honeypot einzudringen, wird dies erkannt und die Sicherheitsteams werden alarmiert.

Es gibt auch eine Reihe von Gegenmaßnahmen, die ergriffen werden können, um Cyberangriffe abzuwehren oder deren Auswirkungen zu minimieren. Dazu gehört die Schulung von Mitarbeitern in sicherheitsrelevanten Fragen, regelmäßige Sicherheitsüberprüfungen und -tests, die Einrichtung eines Sicherheits-Managementsystems und die kontinuierliche Überwachung und Aktualisierung der Sicherheitssysteme und -strategien.

Für eine wirksame Cyberabwehr ist es jedoch wichtig, nicht nur technische Gegenmaßnahmen zu ergreifen, sondern über die Technik hinauszudenken und proaktiv zu agieren. Du musst dir bewusst sein, dass es keine hundertprozentige Sicherheit gibt und du immer bereit sein musst, auf neue Bedrohungen und Angriffsvektoren zu reagieren.

7 Rechtsrahmen und ethische Dilemmata im Cyberkrieg

Im Cyberkrieg ergibt sich eine ganze Reihe an rechtlichen und ethischen Herausforderungen. Diese sind teilweise so neu und spezifisch, dass es bislang keine ausreichende gesetzliche Regulierung gibt. Beispielsweise ist nach aktuellem Völkerrecht unklar, wie ein digitaler Angriff auf kritische Infrastrukturen bewertet wird. Darüber hinaus steht die Frage im Raum, ob Reaktionen auf einen solchen Angriff unter das Recht auf Selbstverteidigung fallen.

Ethische Dilemmata ergeben sich ebenfalls. Beispielsweise könnten in einem Cyberkrieg gezielt zivile Einrichtungen wie Krankenhäuser oder Schulen angegriffen werden, um maximalen Schaden und Chaos zu erzeugen. Dies würde offensichtlich grundlegende Prinzipien menschlichen Zusammenlebens und humanitärer Normen verletzen. Darüber hinaus ist es in vielen Ländern gängige Praxis, Geschäfte und Privathaushalte als Zwischenstationen für Cyberangriffe zu nutzen, wodurch unbeteiligte Bürgerinnen und Bürger zu Leidtragenden werden.

Der derzeitige Rechtsrahmen ist darauf nicht ausreichend vorbereitet. Viele Aspekte des Cyberkrieges sind juristisch noch ungeklärt. In vielen Ländern fehlt es an klaren Regeln, die definieren, was im Internet erlaubt ist und was als Cyberkriminalität gilt. Daher ist es wichtig, über diese Fragen zu diskutieren und rechtliche und ethische Leitlinien für die digitale Kriegsführung zu erarbeiten.

Zukünftig sehe ich eine entscheidende Rolle für internationale Organisationen wie die Vereinten Nationen bei der Festlegung von Standards und Regeln für den Cyberkrieg. Es muss klar definiert werden, was als Angriff gilt und welche Maßnahmen zur Selbstverteidigung ergriffen werden dürfen. Darüber hinaus müssen ethische Richtlinien entwickelt werden, um unschuldige Zivilisten zu schützen.

8 Zukünftige Herausforderungen und Prognosen für die Cybersicherheit

Gleichzeitig mit den hochentwickelten digitalen Technologien stehen wir vor der Herausforderung, unsere Cybersicherheit zu verstärken und zu wahren. Viele Prognosen für die Zukunft von Cyberkrieg und Cybersicherheit sind ernst. Die fortschrittlichen Hackertechniken entwickeln sich kontinuierlich weiter und passen sich an jede neue Sicherheitsmaßnahme an.

Eine besondere Herausforderung besteht darin, kritische Infrastrukturen, wie Energieversorgung, Wasserversorgung, Transport, Kommunikation und Finanzsysteme, vor Cyberangriffen zu schützen. Der Schutz dieser Systeme ist grundlegend für die Aufrechterhaltung unserer Lebensgrundlage und nationalen Sicherheit.

Du solltest dir darüber im Klaren sein, dass die Entwicklung künstlicher Intelligenz und maschinellem Lernen möglicherweise eine doppelte Bedrohung darstellt. Diese Technologien können einerseits dazu verwendet werden, um Angriffe schnell zu erkennen und abzuwehren. Andererseits können sie von Angreifern genutzt werden, um noch ausgeklügeltere und schwer zu entdeckende Angriffe zu starten.

Des Weiteren können rasche Fortschritte in der Quantencomputer-Technologie die derzeitigen Verschlüsselungsverfahren bedrohen. Das könnte die sichere Kommunikation und Datenspeicherung gefährden und eine völlig neue Dimension der Cyberangriffe eröffnen.

Auf der geopolitischen Ebene könnten sich Cyberkriege genauso verschärfen wie konventionelle Konflikte. Staaten könnten in einen digitalen Rüstungswettlauf eintreten, ähnlich wie im Kalten Krieg. Das wäre eine ernsthafte Bedrohung für den weltweiten Frieden und die Sicherheit.

Aber keine Sorge, es gibt Hoffnung. Es wird viel in Forschung und Entwicklung investiert, um neue Cybersicherheitsmaßnahmen zu entwickeln. Weiterhin erweitern Länder ihr Rechtsrahmen zur Bekämpfung von Cyberkriminalität und arbeiten auf globaler Ebene zusammen, um den Cyberspace friedlich zu erhalten.